Source: The Conversation – (in Spanish) – By David Arroyo Guardeño, Científico Titular. Ciberseguridad y protección de la Privacidad. Instituto de Tecnologías Físicas y de la Información "Leonardo Torres Quevedo" (ITEFI), Instituto de Tecnologías Físicas y de la Información Leonardo Torres Quevedo (ITEFI -CSIC)

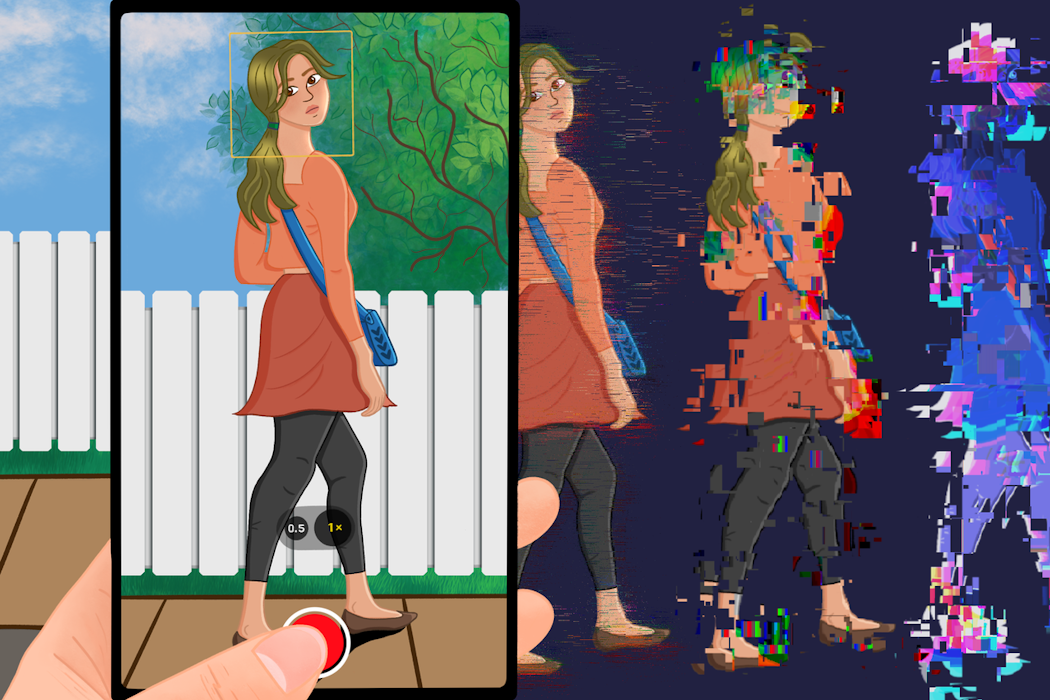

Dejando al margen el reto nada pequeño de establecer criterios para cualificar el contenido compartido en redes como dañino o potencialmente lesivo para menores, nos encontramos ante un doble desafío. Por un lado, cómo identificar a un menor que intenta acceder a un servicio o plataforma de internet. Por otro, cómo evitar que acceda a contenido no adecuado.

Esto ha de llevarse a cabo sin que ninguna de esas dos medidas suponga una pérdida de privacidad ni para los menores ni para adultos que quieran acceder a dicho contenido. Subrayemos algo crucial: en 2026, proteger la privacidad no es un derecho, es una obligación. No hacerlo, nos convierte en personas vulnerables a ciberataques, manipulaciones y todo tipo de efectos no deseados.

Verificación biométrica frente a verificación a través de autoridades

La primera cuestión a aclarar es cómo se puede determinar la edad de un usuario de internet. Hay dos opciones: usando biometría o usando credenciales emitidas por autoridades de confianza.

Con biometría, el principal riesgo radica en dónde se almacena y procesa la información biométrica –con el agravante de que hay ciertos rasgos biométricos que son insustituibles y, si esa información se filtra, no se pueden cambiar, dando pie a suplantaciones difíciles de detectar–. Quizá, lo positivo de las soluciones con biometría es que implicaría poco esfuerzo por parte de los usuarios.

Por otro lado, la principal dificultad de usar credenciales es que se necesita una infraestructura compleja: ¿cómo puede un usuario obtenerlas? ¿Dónde las guarda? ¿Y si necesita usarlas desde otro dispositivo? Son preguntas de difícil respuesta, si lo que buscamos es una tecnología accesible para cualquiera, especialmente usuarios sin conocimiento técnico.

Aquí, el usuario con escaso conocimiento técnico no es, en muchos casos, el menor, sino los tutores y la comunidad educativa encargados de velar por su formación y seguridad digital.

Identidades privadas frente a no privadas

En caso de contar con un mecanismo de validación de usuarios para permitir o evitar el acceso a servicios en internet, el siguiente paso es discutir si se quiere separar la asignación de una credencial de la obtención de una prueba criptográfica para demostrar que se tiene una “edad cualificada” para acceder a contenido o servicios inadecuados para población infantil.

Este es uno de los casos de uso paradigmáticos a la hora de introducir las llamadas pruebas de conocimiento nulo. Se trata del enfoque de partida del denominado EUDI Wallet, la solución que la Comisión Europea plantea para gestionar nuestra identidad digital a partir de finales de este año.

En efecto, su marco de diseño es compatible con mantener la privacidad como requisito fundamental e innegociable. Teóricamente, EUDI Wallet permitiría generar un identidad a través de una entidad cualificada y, tras ello, recurrir a otras entidades cualificadas que nos darían una prueba criptográfica para mostrar que tenemos una determinada propiedad; por ejemplo, una edad superior a un valor umbral.

Si existe una arquitectura que es capaz de impedir la colusión entre los actores encargados de emitir credenciales y aquellos responsables de certificar propiedades o atributos de las personas naturales tras dichas credenciales, tendríamos un esquema válido de verificación del atributo “edad cualificada” que protege la privacidad de usuarios de servicios de internet.

Para hacer que eso sea una realidad, necesitamos todavía implementar grandes avances técnicos a escala internacional-europea. En este sentido, la comunidad criptográfica ha puesto sobre la mesa retos técnicos sobre su arquitectura a la hora de impedir la monitorización de usuarios y garantizar la protección frente a intentos de suplantación.

¿Cómo se custodia una identidad digital?

Supongamos que tenemos un sistema de credenciales –que además ofrece privacidad máxima– y, cuando se entra en una web, desvela únicamente si su usuario es mayor de 16 años, cumpliendo artículo 8.1 del Reglamento General de Protección de Datos europeo.

Probablemente, esa credencial se almacenará en un teléfono móvil para que sea lo más usable posible. Por poner un ejemplo, ¿es realista suponer que un niño de 14 o 15 años no será capaz de aprovechar algún descuido de sus padres para desbloquear el teléfono de un adulto y usar sus credenciales de adulto? Es más, ¿debe tener acceso a un móvil un niño de menos de 16 años?

Finalmente, al margen de que se use un móvil u otra interfaz de acceso, si no existe una coordinación entre países a escala global, ¿cómo se puede impedir que un menor haga uso de servicios de red privada virtual (VPN) para acceder a contenido inadecuado, conectándose a distancia a través de ubicaciones geográficas en las que las plataformas implicadas no están obligadas a realizar verificación de edad cualificada de acceso al contenido concreto?

Por otra parte, lo cierto es que no hay consenso sobre cuál es esa edad mínima que cualifica para acceder a contenido inadecuado porque, además, tampoco hay consenso generalizado sobre todos los tipos de contenido inadecuado.

Recordemos que el debate actual está en torno al acceso a redes sociales. Las dificultades, en este punto, surgen de la divergencia de criterio en cuanto a edad mínima, pero también en la dificultad para acotar qué es una red social en 2026. ¿Por qué no restringirse a lo que establece el artículo 8.1 del Reglamento de Protección de Datos, solicitando el consentimiento informado de los tutores de todo menor de 16 años antes de acceder a servicios digitales?

¿Es un sistema fácil de usar para todos?

Si se pretende controlar el acceso a determinada información en internet, en base a atributos de la identidad –como la edad–, es imprescindible que el sistema que se utilice sea accesible para todo el mundo. De lo contrario, se estaría vulnerando el derecho a acceso a la información.

Esto, aunque pueda parecer una cuestión filosófica, tiene importantes implicaciones tecnológicas. ¿Qué mecanismos se van a utilizar para garantizar que cualquiera, independientemente de su habilidad con la tecnología, pueda acceder a la información que necesite? Aquí hemos de recalcar la perdida de derechos colectivos que llevamos evidenciando desde finales de 2024 en lo relativo a neutralidad de red para proteger un interés corporativo. Debemos evitar repetir este error.

Diseñar esquemas de gobernanza adecuados para el ecosistema digital demanda poner en juego intereses enfrentados y objetivos contradictorios. El fomento de un uso responsable de tecnología por parte de nuestros menores debe estar orientado a crear un marco tecnológico, legal y pedagógico que los integre de forma sana y saludable, en lugar de excluirlos para protegerlos.

No está en juego solo la confianza en lo tecnológico, sino también la misma confianza en nuestras instituciones democráticas. Y, en 2026, esas instituciones están necesariamente mediadas por lo digital.

Este artículo ha sido redactado en colaboración con Jesús Díaz Vico, Applied Cryptography Researcher.

![]()

David Arroyo Guardeño no recibe salario, ni ejerce labores de consultoría, ni posee acciones, ni recibe financiación de ninguna compañía u organización que pueda obtener beneficio de este artículo, y ha declarado carecer de vínculos relevantes más allá del cargo académico citado.

– ref. El gran reto técnico de proteger a los menores de las redes sociales sin poner en peligro su privacidad ni su derecho a la información – https://theconversation.com/el-gran-reto-tecnico-de-proteger-a-los-menores-de-las-redes-sociales-sin-poner-en-peligro-su-privacidad-ni-su-derecho-a-la-informacion-275128